Подробные виртуальные копии физических объектов, называемые цифровыми двойниками, открывают двери для более качественных продуктов в автомобильной, медицинской, аэрокосмической и других отраслях. Согласно новому исследованию, кибербезопасность также может идеально вписаться в портфолио цифровых двойников.

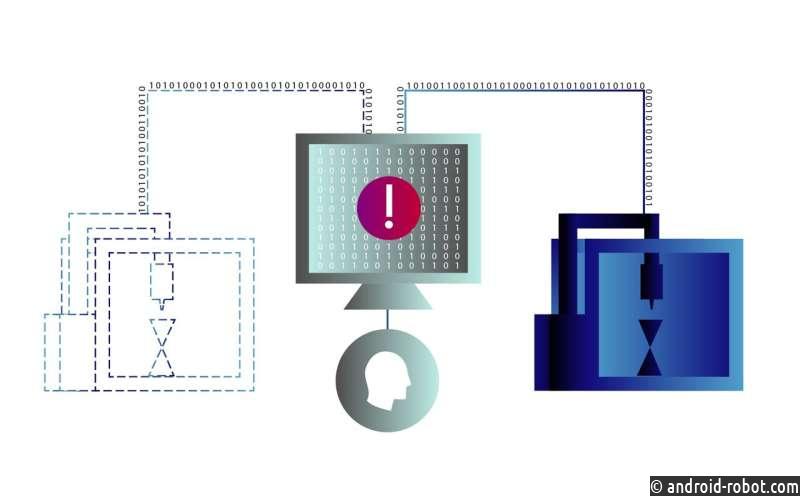

По мере того, как все больше роботов и другого производственного оборудования становятся удаленно доступными, создаются новые точки входа для злонамеренных кибератак. Чтобы не отставать от растущей киберугрозы, группа исследователей из Национального института стандартов и технологий (NIST) и Мичиганского университета разработала систему кибербезопасности, которая объединяет технологии цифровых двойников с машинным обучением и человеческим опытом для выявления индикаторов кибератак .

В статье, опубликованной в IEEE Transactions on Automation Science and Engineering , исследователи Национального института стандартов и технологий и Мичиганского университета продемонстрировали осуществимость своей стратегии, обнаружив кибератаки, направленные на 3D- принтер в их лаборатории. Они также отмечают, что эта структура может быть применена к широкому спектру производственных технологий.

Кибератаки могут быть невероятно тонкими, и поэтому их трудно обнаружить или отличить от других, иногда более рутинных, системных аномалий. Оперативные данные, описывающие, что происходит внутри машин, например, данные датчиков , сигналы ошибок, цифровые команды, выдаваемые или выполняемые, могут помочь в обнаружении кибератак. Однако прямой доступ к такого рода данным практически в режиме реального времени с устройств операционных технологий (OT), таких как 3D-принтер, может поставить под угрозу производительность и безопасность процесса на заводе.

«Как правило, я заметил, что стратегии кибербезопасности производства основаны на копиях сетевого трафика, которые не всегда помогают нам увидеть, что происходит внутри части оборудования или процесса», — сказал инженер-механик NIST Майкл Пиз, соавтор исследования. «В результате некоторые стратегии кибербезопасности OT кажутся аналогами наблюдения за операциями снаружи через окно, однако злоумышленники могли найти путь на этаж».

Не заглядывая под капот оборудования, специалисты по кибербезопасности могут оставить место для действий злоумышленников незамеченными.

Глядя в цифровое зеркало

Цифровые двойники — это не заурядные компьютерные модели. Они тесно связаны со своими физическими аналогами, из которых они извлекают данные и работают вместе почти в реальном времени. Таким образом, когда нет возможности проверить физическую машину во время ее работы, лучше всего подойдет ее цифровой двойник.

В последние годы цифровые двойники производственного оборудования вооружили инженеров большим количеством оперативных данных, помогая им выполнять различные задачи (без ущерба для производительности или безопасности), в том числе прогнозировать, когда детали начнут выходить из строя и потребуют обслуживания.

По словам авторов исследования, помимо обнаружения обычных индикаторов износа, цифровые двойники могут помочь найти что-то еще в производственных данных.

«Поскольку производственные процессы производят такие обширные наборы данных — температура, напряжение, ток — и они настолько повторяются, есть возможность обнаруживать заметные аномалии, включая кибератаки», — сказал Дон Тилбери, профессор машиностроения в Мичиганском университете. и соавтор исследования.

Чтобы воспользоваться возможностью, предоставляемой цифровыми двойниками для более жесткой кибербезопасности, исследователи разработали структуру, включающую новую стратегию, которую они протестировали на готовом 3D-принтере.

Команда создала цифрового двойника для имитации процесса 3D-печати и предоставила ему информацию с реального принтера. Когда принтер построил деталь (в данном случае пластиковые песочные часы), компьютерные программы отслеживали и анализировали непрерывные потоки данных, включая как измеренные температуры от физической печатающей головки, так и смоделированные температуры, вычисляемые цифровым двойником в реальном времени.

Исследователи запустили волны возмущений в принтер. Некоторые из них были невинными аномалиями, такими как внешний вентилятор, заставляющий принтер охлаждаться, но другие, некоторые из которых заставляли принтер неправильно сообщать о своих показаниях температуры, представляли собой нечто более гнусное.

Итак, даже имея под рукой огромное количество информации, как компьютерные программы команды смогли отличить кибератаку от чего-то более рутинного? Ответ фреймворка — использовать процесс исключения.

Программы, анализирующие как реальные, так и цифровые принтеры, представляли собой модели машинного обучения с распознаванием образов, обученные на обычных рабочих данных, которые включены в статью в большом количестве. Другими словами, модели умели распознавать, как принтер выглядит в нормальных условиях, а это также означало, что они могли сказать, когда что-то было необычным.

Если эти модели обнаруживали ненормальность, они передавали эстафету другим моделям компьютеров, которые проверяли, согласуются ли странные сигналы с чем-либо в библиотеке известных проблем, таких как вентилятор принтера, охлаждающий печатающую головку сильнее, чем ожидалось. Затем система классифицировала нарушение как ожидаемую аномалию или потенциальную киберугрозу.

На последнем этапе эксперт-человек должен интерпретировать вывод системы, а затем принять решение.

«Структура предоставляет инструменты для систематической формализации знаний эксперта в предметной области об обнаружении аномалий. Если структура ранее не обнаруживала определенную аномалию, эксперт в предметной области может проанализировать собранные данные, чтобы предоставить дополнительную информацию для интеграции и улучшения системы. », — сказал ведущий автор Эфе Балта, бывший аспирант машиностроения Мичиганского университета, а ныне научный сотрудник ETH Zurich.

По большому счету, эксперт либо подтверждал подозрения ИБ-системы, либо обучал ее хранить в базе данных новую аномалию. И затем с течением времени модели в системе теоретически будут учиться все больше и больше, а эксперту-человеку придется учить их все меньше и меньше.

В случае с 3D-принтером команда проверила работу его системы кибербезопасности и обнаружила, что она способна правильно отделить кибератаки от обычных аномалий, анализируя физические и эмулированные данные.

Но, несмотря на многообещающие результаты, исследователи планируют изучить, как инфраструктура реагирует на более разнообразные и агрессивные атаки в будущем, чтобы обеспечить надежность и масштабируемость стратегии. Их следующие шаги, вероятно, также будут включать в себя применение стратегии сразу к парку принтеров, чтобы увидеть, повредит ли расширенное покрытие их возможностям обнаружения или поможет.

«После дальнейших исследований эта структура потенциально может стать огромным беспроигрышным вариантом как для обслуживания, так и для мониторинга признаков скомпрометированных систем OT», — сказал Пиз.