В последнее время методы глубокого обучения оказались очень перспективными для обнаружения кибератак и определения их характера. В то же время многие киберпреступники разрабатывают новые атаки, направленные на вмешательство в работу различных инструментов глубокого обучения, в том числе для классификации изображений и обработки естественного языка.

Возможно, наиболее распространенными среди этих атак являются состязательные атаки, которые предназначены для того, чтобы «обмануть» алгоритмы глубокого обучения, используя данные, которые были изменены, побуждая их неправильно классифицировать их. Это может привести к сбоям в работе многих приложений, биометрических систем и других технологий, работающих посредством алгоритмов глубокого обучения .

Несколько прошлых исследований показали эффективность различных атак злоумышленников, побуждающих глубокие нейронные сети (DNN) делать ненадежные и ложные прогнозы. Эти атаки включают атаку Carlini & Wagner, атаку Deepfool, метод быстрого знака градиента (FGSM) и атаку Elastic-Net (ENA).

Исследователи из Citadel недавно разработали DNN, которая может обнаруживать тип кибератаки, известный как усиление DSN распределенного отказа в обслуживании (DDoS), а затем использовали два разных алгоритма для создания враждебных примеров, которые могли бы обмануть их DNN. Их выводы, опубликованные в статье, предварительно опубликованной на arXiv, еще раз подтверждают ненадежность методов глубокого обучения для обнаружения DSN-атак и их уязвимость к атакам со стороны противника.

DDoS-атаки с усилением DSN используют уязвимости серверов системы доменных имен (DNS) для усиления запросов к ним, в конечном итоге переполняя их информацией и выводя серверы из строя. Эти атаки могут привести к серьезным сбоям в работе онлайн-сервисов, в том числе тех, которыми управляют как малые, так и крупные транснациональные компании.

За последние несколько лет ученые-компьютерщики разработали несколько методов глубокого обучения, которые могут обнаруживать DDoS-атаки с усилением DSN. Тем не менее команда Citadel показала, что эти методы можно обойти, используя враждебные сети.

«Большая часть текущей работы в области состязательного обучения была проведена в области обработки изображений и обработки естественного языка с помощью самых разных алгоритмов», — написали Джаред Мэтьюз и его коллеги в своей статье. «Два интересующих алгоритма — это атака Elastic-Net на глубокие нейронные сети (EAD) и TextAttack».

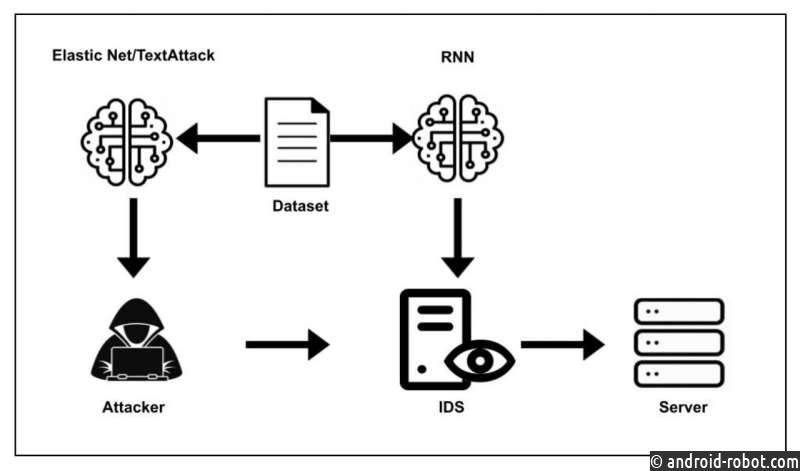

EAD и TextAttack — это два алгоритма, которые особенно хорошо зарекомендовали себя при создании фальсифицированных данных, которые могут быть неправильно классифицированы DNN. Таким образом, Мэтьюз и его коллеги разработали метод обнаружения DDOS-атак с усилением DSN, а затем попытались обмануть его, используя враждебные данные, сгенерированные алгоритмами EAD и TextAttack.

«В нашем эксперименте алгоритмы EAD и TextAttack применяются к классификатору расширения системы доменных имен», — пишут исследователи в своей статье. «Алгоритмы используются для создания вредоносных DDoS-состязательных примеров, которые затем подаются в качестве входных данных для нейронной сети систем обнаружения вторжений в сеть для классификации действительного трафика».

В своих тестах Мэтьюз и его коллеги обнаружили, что враждебные данные, сгенерированные EAD и TextAttack, могут обмануть их DNN для обнаружения атак с усилением DDoS DSN в 100% и 67,63% случаев соответственно. Таким образом, эти результаты подчеркивают существенные недостатки и уязвимости существующих методов обнаружения таких атак, основанных на глубоком обучении.

«Мы показываем, что алгоритмы состязательного обучения как для обработки изображений, так и для обработки естественного языка могут применяться против нейронной сети обнаружения вторжений в сеть», — пишут исследователи в своей статье.

В будущем работа этой группы исследователей в Citadel может вдохновить на разработку более эффективных инструментов для обнаружения DDoS-атак с усилением DSN, которые могут обнаруживать данные со стороны противника и корректно их классифицировать. В своих следующих исследованиях исследователи планируют проверить эффективность состязательных атак на определенный тип алгоритмов обнаружения атак с усилением DNS, нацеленных на так называемый протокол ограниченных приложений (CoAP), используемый многими устройствами IoT.